返回列表

返回列表一、WannaCry 新进展

全球肆掠的勒索软件“想哭”(WannaCry)源自黑客组织“影子经纪人”外泄的黑客工具,其攻击对我国很多行业网络也造成极大影响,包括教育、石油、交通、公安等。此组织日前再度发出警告称,将在6月披露更多窃自美国国家安全局的黑客工具, 瞄准Windows 10、路由器、浏览器甚至是手机,这意味着全球可能面临新的网络安全威胁。

在过去,我们一些关键的基础设施与部门一直寄希望于内外网分离的部署与管理方式,对于建设信息安全防护的重视度不足,近期发生的种种攻击事件告诉我们这种想法已不能满足工控安全的新发展形势,所谓“魔高一尺,道高一丈”,只有我们自己足够认识工控安全事关经济发展、社会稳定和国家安全的重要性,才能坚定的构建工控安全隔离壁垒。

二、PSL隔离网关让工业通信“去伪存真”

大家都知道本次WannaCry事件犹如网络安全界的一颗“核弹”,其影响范围之广大家有目共睹,最近几日我们也密切跟踪本次事件的发展并提供给用户第一时间的支持,从中有些行业用户提问:“为什么部署了PSL网关就不会受到影响呢?”;当然有些用户也为前几年的节省经费没有采纳我们的安全设计方案而后悔不已,下面小编来给大家做一个解释说明,为什么PSL隔离网关能够让工业通信“去伪存真”。

首先我们来回顾2009年力控华康成立之初,公司董事长马总就以其对工控行业的深厚理解以及对工控安全的忧患意识非常有远见的提出了:“工业生产中,控制网络一旦受到了恶意攻击,感染了病毒、蠕虫,很可能导致整个控制网络瘫痪,网络中的主机崩溃,轻则影响工业生产,重则造成重大安全事故,后果不堪设想。”

近9年的发展,力控华康从始至终践行“专注”铸就“专业”,PSL工业网络隔离网关也经历多次产品升级换代并广泛服务于工控行业用户,从目到WannaCry影响的客户反馈来看,还没有一例是部署了PSL隔离网关而被攻击受害的。为什么能够有效阻断包括“永恒之蓝”在内的病毒、蠕虫由信息网络向控制网络传播?这要从硬件和软件两方面来讲解:

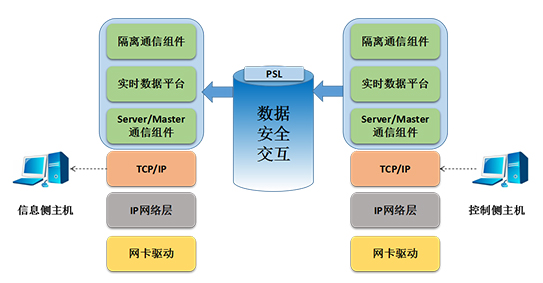

硬件上,PSL工业网络隔离网关的硬件架构为独立双主机架构,分别接入到控制网络和信息网络,双主机之间通过专用硬件隔离卡通讯,从物理层上断开了控制网络和信息网络的直接网络连接;

软件上,通过隔离卡传递的数据受到严格限制,只有隔离网关已配置的特定工业应用数据,才会通过隔离通讯卡交换,同时双机之间通信协议采用专有加密算法实现数据加、解密处理,保证传输数据的安全性,即便隔离网关的信息网络一端被攻破,由于无法满足加密验证,也不能通过隔离卡将病毒传递到控制网络,攻击没有了载体,这样便保证了控制网络的安全。

三、WannaCry 防护说明

WannaCry勒索病毒如果想通过隔离网关由信息网络向控制网络传播,首先隔离网关的内建规则会起到第一层拦截作用(不符合规则的一概被过滤掉,由于被利用端口没开放所以这个阶段就过不去);假设最恶劣情况下黑客附加其他手段将隔离网关信息侧攻破,向控制网络侧传播病毒,唯一的途径就是通过隔离卡,因为隔离卡两侧不是网络双向连通的,因此隔离网关两侧不能建立TCP链接,所以无法使用TCP 445端口漏洞;另外我们再假如在信息侧向隔离卡单向发送数据,通过隔离卡传到控制侧,但无法通过加密算法解密验证(攻击者不知道我们的调度及协议规格),所以在内存中就会被丢弃,因为不能从内存写到磁盘而形成病毒文件,所以说想通过PSL工业网络隔离网关操作控制网络,或者向控制网络传播病毒可谓难上加难。

三、总结与深思

WannaCry席卷全球,中国近3万家机构受到影响,本次应急响应也说明工控安全刻不容缓,伴随着国家《工业控制系统信息安全防护指南》的正式发布(其中工业隔离产品是重点安全防护硬件之一),各行业标准也紧随指南制定当中,本次WannaCry事件再一次给工控行业信息安全拉响警报,重视并理解《指南》要求,尽快“亡羊补牢,未为晚矣”。

力控华康致力于工业安全防护与研究,在工业现场已经安装了数千套PSL工业隔离防护网关以及ISG工业防火墙,在这场网络攻击事件中,确保用户的DCS、PLC等控制系统和实时数据库系统免受攻击,有力保障了工业生产的正常进行和工业控制系统的安全运行。力控华康也将继续以“专注”所以“专业”服务于工控安全事业。

400-650-1353、业务咨询:18518736272

400-650-1353、业务咨询:18518736272

新闻动态

新闻动态

工控安全产品

工控安全产品 安全服务

安全服务

解决方案

解决方案

资料下载

资料下载

客户支持

客户支持

关于华康

关于华康